Sicurezza informatica: protezione dei dati e misure di prevenzione

Durata: 2h

Fruibile on-demand (acquisto di accessi per utente) sulle piattaforme gestite da Invisiblefarm, o fornito per l’installazione sulla piattaforma del cliente senza limitazioni di utilizzo.

Obiettivi del corso

L’obiettivo del corso è quello di fornire consapevolezza nell’utilizzo dei dispositivi e del mondo web per consolidare le conoscenze pratiche e teoriche per riconoscere gli attacchi informatici, evitarli e come comportarsi.

Programma del corso

Il corso affronta in modo semplice, con esempi chiari e concreti, i temi più importanti della sicurezza informatica. Il partecipante è guidato nell’acquisizione delle competenze necessarie per riconoscere i potenziali attacchi informatici, i rischi che ne derivano, le opzioni per una corretta gestione dei diversi casi e le modalità per proteggere sé e l’azienda.

Le principali tecniche di attacco informatico

- Cos’è un attacco informatico

- Attacchi sintattici e attacchi semantici

- Malware e ransomware

- Phishing

- Man-in-the-middle

- Denial-of-Service (DoS)

- SQL injection

- Attacchi Zero-Day

- Tunneling DNS

Tecniche di phishing

- Il phishing

- Spear phishing

- Smishing

- Vishing

- Pharming

Conseguenze dei meccanismi di attacco

- Violazione dei dati personali

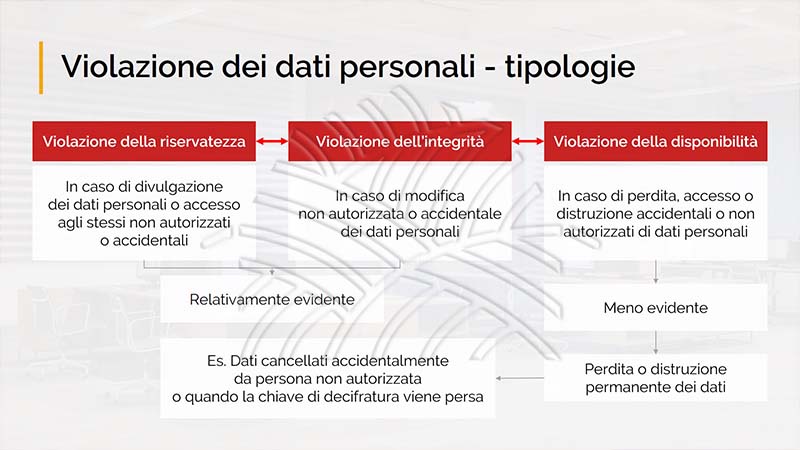

- Tipologie di violazione

Tecniche di difesa da un attacco di phishing

- Come riconoscere un’e-mail phishing

- Come verificare il sito web

- Precauzioni aggiuntive

Misure Tecniche di Prevenzione

- Policy IT aziendale

- Aggiornamento sistemi operativi e software

- Gestione password

- Sicurezza in ufficio

- Dispositivi mobili

- Amministratori di Sistema

Misure di sicurezza per le PA emanate da AgID

- InfoSec

- La triade RID

- InfoSec, Cyber Security e Data Security: le differenze

- Classificazione delle misure di sicurezza

Data Breach

- Cos’è un incidente informatico

- La violazione di sicurezza

- Violazione involontaria o volontaria?

- Come gestire una violazione

- Il rischio della violazione

- Artt. 33 e 34 del Regolamento Europeo

Cybersecurity nella PA: alcuni dati

- I dati AgID: configurazione HTTPS e aggiornamento CMS

- Siti con gravi problemi di sicurezza

- Data Breach nelle PA